Quiz Introduction to Digital Forensics

Soal 1

Persistent Data refers to;

a. Data stored on storage media

b. Large amounts of data

c. Data that can't be deleted

Jawab: A

Soal 2

Volatile Data refers to:

a. Evidence that needs to be kept in anti-static bags to prevent damage

b. Data pieces that vary in size

c. Data that can be lost if a system is powered off

Jawab: C

Soal 3

What should occur to ensure that the original evidence and any copies are completely identical?

a. File hazing

b. File encryption using the same algorithm

c. File hashing

d. Manually looking through folders to ensure they have the same files

Jawab: C

Soal 4

Can digital evidence be collected without authorisation or a warrant?

a. Yes

b. No

Jawab: B

Soal 5

Recently, the following evidence categories have been used in court; internet browsing history, ATM transactions, instant messaging conversations, and GPS tracking, true or false?

a. True

b. False

Jawab: A

Digital Evidence Quiz

Question 1: Persistent Data refers to;

Data stored on storage media

Explanation: Persistent data is data that is stored physically on a medium such as a hard drive or USB.

Question 2: Volatile Data refers to:

Data that can be lost if a system is powered off

Explanation: Volatility data is data that can be lost under certain circumstances, such as a system being powered off, or the memory space being reallocated.

Question 3: What should occur to ensure that the original evidence and any copies are completely identical?

File hashing

Explanation: Even the smallest change to the input file will result in a change to the resulting hash value. This means that it is impossible to alter a file without changing the associated hash value, which makes it very easy to prove (or disprove) the authenticity of a piece of digital evidence.

Question 4: Can digital evidence be collected without authorization or a warrant?

No

Explanation: In 99% of cases, a warrant must be provided to collect digital evidence from a person of interest devices.

Question 5: Recently, the following evidence categories have been used in court; internet browsing history, ATM transactions, instant messaging conversations, and GPS tracking, true or false?

True

Explanation: The answer is true! This goes to show how important digital forensics is concerning law enforcement.

Steganography Activity Guide

sudo apt-get install steghide

Question 1: Embed the file 'secretmessage.txt' inside the cover file 'coverfile.jpg' and name the output stegofile 'hiddenmessage.jpg'. What is the full command you would use to do this?

All right, after downloading the file SBT_Steg_Lab, you must run the following command below:

steghide embed -ef secretmessage.txt -cf coverfile.jpg -sf hiddenmessage.jpg

Quiz Nilai 96/100

Soal 1

When considering the order of volatility, which is the MOST volatile form of evidence?

a. Cache

b. Page File

c. Printed Documents

d. Hard Disk Drive

Jawab: A

Soal 2

What is the Chain of Custody in regard to electronic evidence?

a. Paper trail for evidence that shows where it has been, and who has been in possession of it.

b. The ranking order of any persons that are involved in a forensics investigation.

c. A policy that outlines only how digital evidence should be stored.

Jawab: A

Soal 3

An employee is under investigation, and you are sent to look at his laptop. You discover that it is locked, but you have the user’s password to unlock it. What should you do next?

a. Wait for the user and get them to sign-in

b. Sign in with the password before they come back

c. Get someone else to sign in for you

Jawab: A

Soal 4

Can social-media posts be counted as a form of electronic evidence?

a. Yes

b. No

Jawab: A

Soal 5

Which one of the following evidence types holds the most value in court?

a. Demonstrative Evidence

b. Real Evidence

c. Testimonial Evidence

d. Documentary Evidence

Jawab: B

Soal 6

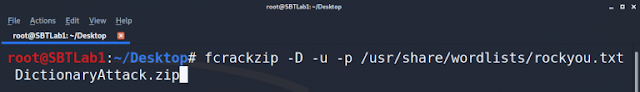

When cracking ZIP passwords using fcrackzip, what are the flags used to conduct a brute force attack, with lowercase letters and numbers? format: -(flag) -(flag) (values)

Jawab: -b -c a1

Soal 7

Digital Forensics mostly commonly entails…

a. Proving people guilty.

b. The identification, preservation, and analysis of evidence found on electronic devices.

c. Reverse engineering malware to understand how it works, and how to defend against similar malware.

Jawab: B

Soal 8

What does HTCIA stand for?

Jawab: High Technology Crime Investigation Association

Soal 9

Computer Forensics and Data Recovery are the same thing, true or false?

a. True

b. False

Jawab: B

Soal 10

Corporate Policies can dictate which of the following?

a. How much personal email employees can send from their work address

b. What employees can and can't do with work-owned computer systems

c. What websites employees are allowed to visit

d. If employees are allowed to bring mobile devices into the office

e. All of the above

Jawab: E

UAS

Soal 1

Network forensic dapat digunakan untuk mengidentifikasi dan menyelidiki berbagai macam kejahatan, seperti kejahatan siber, kejahatan keuangan, dan kejahatan terorisme.

a. Benar

b. Salah

Jawab: A

Soal 2

Proses yang dilakukan untuk mengidentifikasi dan menganalisis data digital untuk mengungkap suatu kejahatan adalah:

a. Audit digital

b. Forensik digital

c. Investigasi digital

d. Penilaian keamanan informasi

e. Evaluasi risiko keamanan informasi

Jawab: B

Soal 3

Mobile forensics adalah proses mengidentifikasi dan mengumpulkan bukti digital dari perangkat seluler.

a. Benar

b. Salah

Jawab: A

Soal 4

Analisis log dapat membantu untuk menentukan kronologi peristiwa.

a. Benar

b. Salah

Jawab: A

Soal 5

Riwayat pencarian internet, cookies, dan lokasi yang dikunjungi juga bagian dari jejak digital

a. Benar

b. Salah

Jawab: A

Soal 6

Mengontrol pengaturan privasi akun online serta menggunakan layanan anonimisasi dapat membantu meminimalisir jejak digital

a. Benar

b. Salah

Jawab: A

Soal 7

Steganography adalah proses mengenkripsi file agar tidak terlihat oleh penyidik.

a. Benar

b. Salah

Jawab: B

Soal 8

Alternate Data Stream (ADS) adalah sebuah jalur alternatif untuk mengakses file tertentu.

a. Benar

b. Salah

Jawab: A

Soal 9

File system journal adalah file yang mencatat aktivitas malware pada sistem.

a. Benar

b. Salah

Jawab: B

Soal 10

Log dapat digunakan untuk merekonstruksi aktivitas pengguna.

a. Benar

b. Salah

Jawab: A

Soal 11

Metode pengumpulan bukti digital yang paling umum digunakan dalam mobile forensics adalah duplikasi perangkat.

a. Benar

b. Salah

Jawab: A

Soal 12

File entropy mengukur tingkat kompresi file.

a. Benar

b. Salah

Jawab: B

Soal 13

Data jaringan yang dapat dianalisis dalam network forensic meliputi data paket jaringan, data log jaringan, dan data statistik jaringan.

a. Benar

b. Salah

Jawab: A

Soal 14

Forensik media sosial adalah bidang yang berkembang pesat.

a. Benar

b. Salah

Jawab: A

Soal 15

Analisis forensik media sosial dapat dilakukan oleh siapa saja.

a. Benar

b. Salah

Jawab: B

Soal 16

Log keamanan dapat mengungkapkan upaya untuk mengakses sistem secara tidak sah.

a. Benar

b. Salah

Jawab: A

Soal 17

File slack space adalah ruang kosong di akhir sektor disk.

a. Benar

b. Salah

Jawab: A

Soal 18

Log aplikasi dapat mengungkapkan tindakan yang dilakukan di dalam aplikasi

a. Benar

b. Salah

Jawab: A

Soal 19

Log sistem operasi dapat mengungkapkan informasi tentang sistem operasi.

a. Benar

b. Salah

Jawab: A

Soal 20

Bukti digital dari perangkat seluler dapat dirusak oleh pengguna, perangkat lunak, atau perangkat keras.

a. Benar

b. Salah

Jawab: A

Soal 21

Menghapus akun media sosial sepenuhnya merupakan cara menghapus jejak digital secara permanen

a. Benar

b. Salah

Jawab: B

Soal 22

Forensik digital seluler dapat digunakan untuk mengungkap berbagai macam kejahatan, termasuk kejahatan siber, kejahatan keuangan, dan kejahatan terorisme.

a. Benar

b. Salah

Jawab: A

Soal 23

Alat-alat forensik media sosial tersedia secara gratis.

a. Benar

b. Salah

Jawab: B

Soal 24

Analisis log membutuhkan keahlian dan pengetahuan khusus.

a. Benar

b. Salah

Jawab: A

Soal 25

Log hanya dapat ditemukan pada perangkat komputer.

a. Benar

b. Salah

Jawab: B

Soal 26

Network forensic adalah cabang dari digital forensics yang berfokus pada analisis data jaringan.

a. Benar

b. Salah

Jawab: A

Soal 27

File carving adalah proses menggabungkan beberapa file menjadi satu.

a. Benar

b. Salah

Jawab: B

Soal 28

Analisis log merupakan proses yang sederhana dan mudah.

a. Benar

b. Salah

Jawab: B

Soal 29

Jenis data digital yang dapat dikumpulkan dalam investigasi forensik adalah:

a. Semua jawaban benar

b. Data

c. Informasi lainnya

d. File

e. Log

Jawab: A

Soal 30

Semakin jarang beraktivitas online, semakin sedikit jejak digital yang kita tinggalkan

a. Benar

b. Salah

Jawab: B

Soal 31

Forensik media sosial adalah proses mengumpulkan dan menganalisis bukti digital dari media sosial untuk mengungkap suatu kejahatan.

a. Benar

b. Salah

Jawab: A

Soal 32

Master File Table (MFT) pada sistem file NTFS menyimpan informasi tentang setiap file dan direktori.

a. Benar

b. Salah

Jawab: A

Soal 33

Menggunakan browser private atau mode incognito dapat sepenuhnya menghapus jejak digital kita

a. Benar

b. Salah

Jawab: B

Soal 34

Mengelola digital footprint dengan bijak dapat memengaruhi citra dan peluang di masa depan

a. Benar

b. Salah

Jawab: A

Soal 35

Analisis log selalu dapat mengungkap pelaku kejahatan dengan pasti

a. Benar

b. Salah

Jawab: B

Soal 36

Log dapat digunakan untuk mengidentifikasi malware.

a. Benar

b. Salah

Jawab: A

Soal 37

Log jaringan dapat mengungkap informasi tentang komunikasi yang terjadi.

a. Benar

b. Salah

Jawab: A

Soal 38

Log dapat digunakan untuk melacak sumber serangan siber.

a. Benar

b. Salah

Jawab: A

Soal 39

Log hanya mencatat aktivitas yang dilakukan oleh pengguna.

a. Benar

b. Salah

Jawab: B

Soal 40

Forensik media sosial hanya dapat digunakan untuk mengungkap kejahatan cyber.

a. Benar

b. Salah

Jawab: B

Soal 41

File timestamps mencakup informasi tentang waktu pembuatan, modifikasi, dan akses file.

a. Benar

b. Salah

Jawab: A

Soal 42

File signature adalah string unik yang mengidentifikasi jenis file.

a. Benar

b. Salah

Jawab: A

Soal 43

Digital footprint dapat dimanfaatkan oleh berbagai pihak seperti perusahaan, pemerintahan, dan penegak hukum untuk kepentingan tertentu

a. Benar

b. Salah

Jawab: A

Soal 44

Digital footprint hanya terdiri dari postingan kita di media sosial

a. Benar

b. Salah

Jawab: B

Soal 45

Menjual atau mendonasikan perangkat bekas tanpa menghapus riwayat aktivitas sebelumnya tidak akan berdampak pada jejak digital kita

a. Benar

b. Salah

Jawab: B

Soal 46

Log dapat dimanipulasi atau dihapus untuk menyembunyikan aktivitas.

a. Benar

b. Salah

Jawab: A

Soal 47

Setiap aktivitas online yang kita lakukan akan meninggalkan jejak digital

a. Benar

b. Salah

Jawab: A

Soal 48

Timestamp pada log tidak dapat diubah.

a. Benar

b. Salah

Jawab: B

Soal 49

Metadata file mencakup isi sebenarnya dari file, termasuk teks, gambar, dan suara.

a. Benar

b. Salah

Jawab: B

Soal 50

Metode analisis bukti digital yang paling umum digunakan dalam mobile forensics adalah menggunakan perangkat lunak forensik.

a. Benar

b. Salah

Jawab: A

Ujian CPMK03

Deskripsi Tugas:

Mahasiswa akan melakukan analisis forensik jaringan terkait infeksi malware menggunakan file PCAP dari Malware Traffic Analysis. Ujian ini dapat dikerjakan secara individu atau kelompok (maksimal 4 orang per kelompok). Hasil praktikum diserahkan dalam bentuk paper yang mencakup laporan forensik jaringan, indikator kompromi (IoC)dari file malware, dan rekonstruksi serangan berdasarkan log jaringan yang dianalisis dari file PCAP.

Langkah-langkah:

- Persiapan

- Buka dan pelajari tutorial analisis Ursnif dari Unit42 Palo Alto Networks: Wireshark Tutorial: Examining Ursnif Infections

- Unduh file PCAP untuk forensik jaringan dari Malware Traffic Analysis: PCAP - Infection (batas memilih file PCAP tahun 2021-2024)

- Gunakan WebApps seperti virustotal.com atau hybrid analysis atau koodous untuk mengidentifikasi file yang mencurigakan di dalam file PCAP.

- Penggunaan Wireshark untuk Analisis File PCAP

- Buka Wireshark dan buka file PCAP yang telah diunduh.

- Ikuti langkah-langkah pada tutorial Unit42 untuk menganalisis infeksi malware Ursnif, termasuk:

- Identifikasi komunikasi berbahaya antara sistem yang terinfeksi dan server Command & Control (C2).

- Rekonstruksi komunikasi untuk memahami proses infeksi malware.

- Ekstraksi IoC (Indicators of Compromise), seperti alamat IP, domain, hash file, dan lainnya yang terkait dengan aktivitas malware.

- Analisis Forensik Jaringan

- Identifikasi alur serangan: Telusuri bagaimana malware menginfeksi jaringan, termasuk titik awal infeksi dan tahapan serangan selanjutnya.

- Rekonstruksi log jaringan: Rekontruksi semua komunikasi berbahaya dari dan ke mesin yang terinfeksi dalam file PCAP.

- IoC (Indicator of Compromise): Ekstraksi semua IoC penting (IP, domain, protokol yang digunakan, hash file malware, dll.) dari file PCAP.

- Penyusunan Laporan

- Laporan harus mencakup:

- Pendahuluan: Gambaran umum tentang infeksi malware dan dampaknya.

- Metode Analisis: Jelaskan langkah-langkah yang diambil selama analisis forensik jaringan, termasuk alat yang digunakan (misalnya, Wireshark) dan metode analisis.

- Hasil Analisis:

- Deskripsi terperinci dari alur serangan yang ditemukan.

- Rekonstruksi aktivitas serangan dalam jaringan.

- IoC yang berhasil diidentifikasi.

- Kesimpulan: Ringkasan temuan forensik dan dampak yang dihasilkan dari infeksi malware pada jaringan.

- Laporan harus berbentuk paper akademis dengan format yang baik, lengkap dengan referensi dan screenshot hasil analisis.

Komentar

Posting Komentar

Semoga bermanfaat dunia dan akhirat